Uma campanha de phishing recentemente descoberta tem como alvo contas do Microsoft 365 de executivos-chave em organizações sediadas nos EUA, abusando de redirecionamentos abertos do site de empregos Even para listas de empregos.

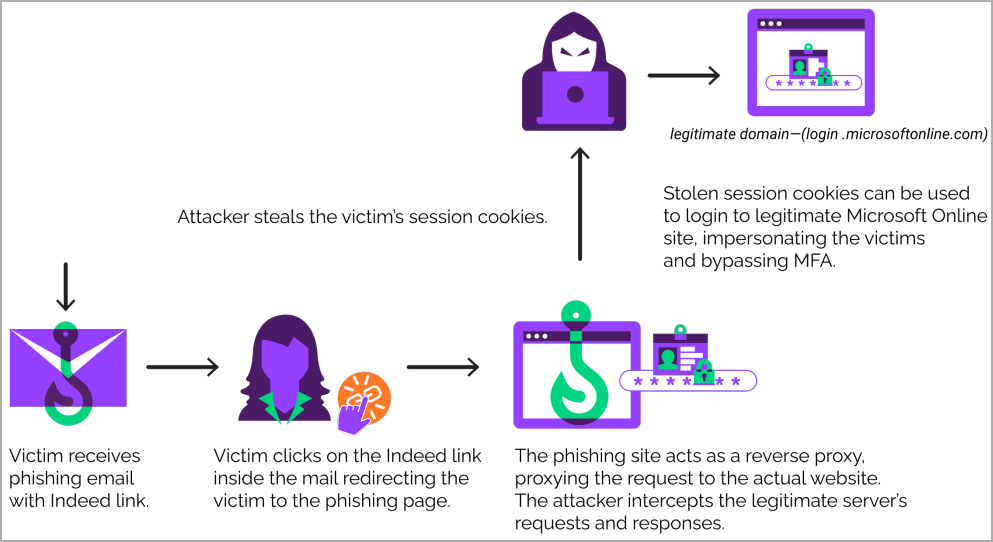

O autor da ameaça está usando o serviço de phishing EvilProxy que pode coletar cookies de sessão, que podem ser usados para contornar mecanismos de autenticação multifator (MFA).

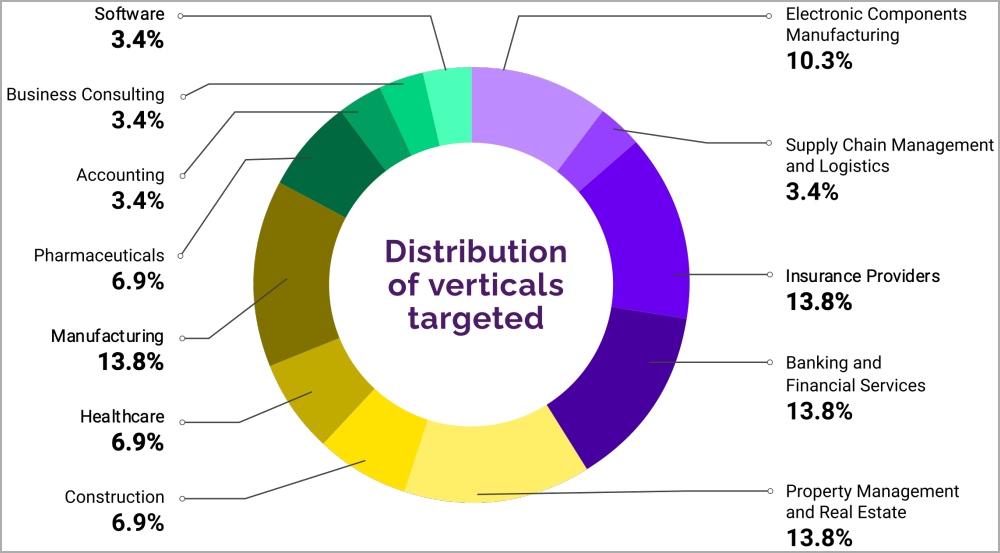

Pesquisadores da Menlo Security relatam que os alvos desta campanha de phishing são executivos e funcionários de alto escalão de vários setores, incluindo fabricação de eletrônicos, bancos e finanças, imóveis, seguros e administração de propriedades.

Alvos da campanha (Menlo)

Redirecionamentos são URLs legítimos que levam os visitantes automaticamente para outro local online, normalmente um site de terceiros.

Redirecionamentos abertos são pontos fracos no código do site que permitem a criação de redirecionamentos para locais arbitrários, que os agentes da ameaça usaram para direcionar para uma página de phishing.

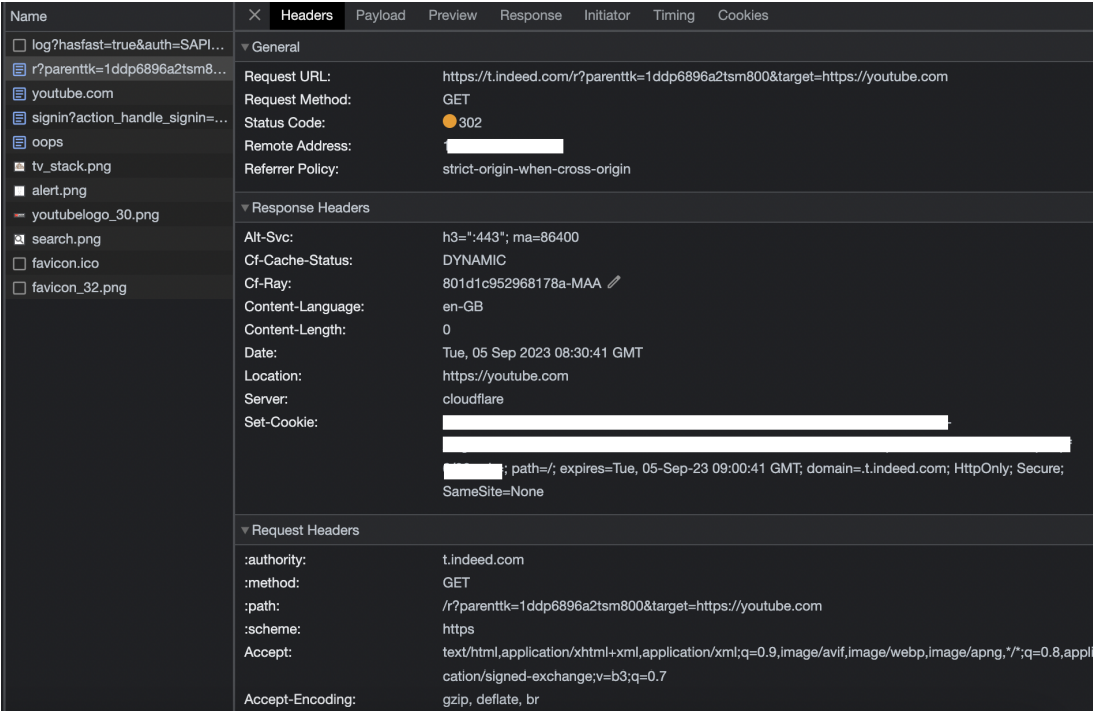

Exemplo de redirecionamento aberto (Menlo)

Como o link vem de uma parte confiável, ele pode contornar as medidas de segurança de e-mail ou ser promovido nos resultados de pesquisa sem levantar suspeitas.

Na campanha descoberta pela Menlo Security , os agentes de ameaças aproveitam um redirecionamento aberto no Even.com, o site americano para listas de empregos.

Cadeia de redirecionamento (Menlo)

Os alvos recebem e-mails com um link de fato.com que parece legítimo. Quando acessado, o URL leva o usuário a um site de phishing que atua como proxy reverso da página de login da Microsoft.

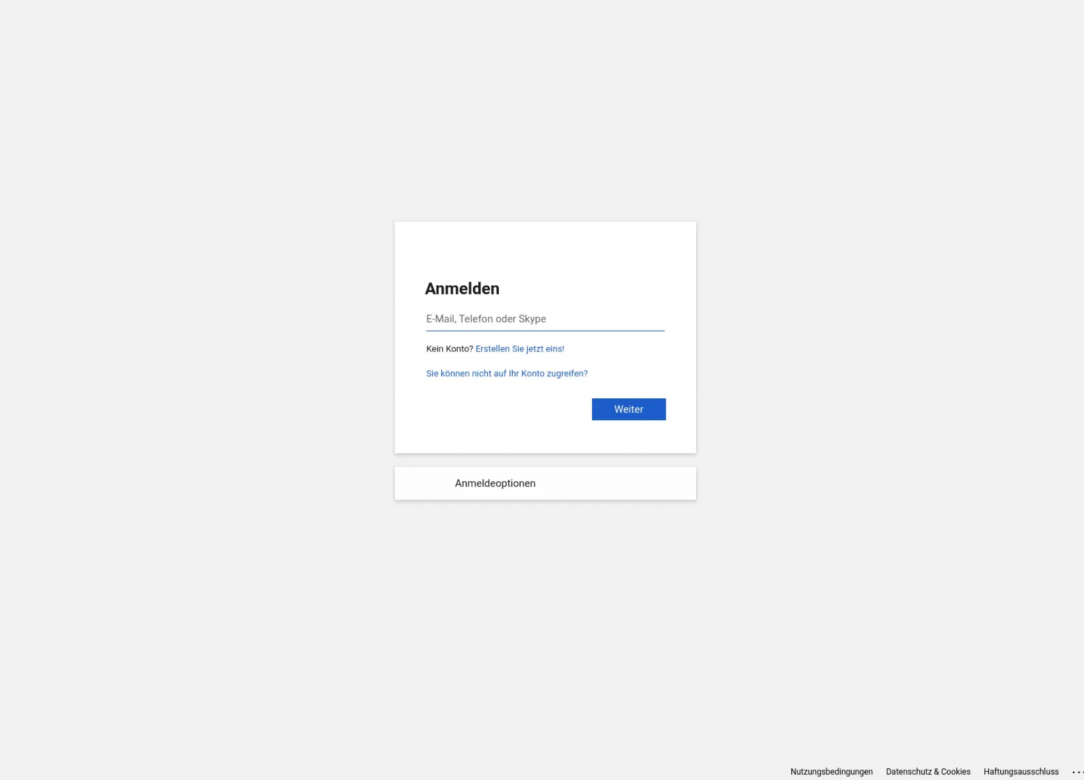

Página de phishing usada na campanha (Menlo)

EvilProxy é uma plataforma de phishing como serviço que usa proxies reversos para facilitar a comunicação e retransmitir detalhes do usuário entre o alvo e o serviço online genuíno, neste caso a Microsoft.

Quando o usuário acessa sua conta por meio desse servidor de phishing, que imita a página de login autêntica, o agente da ameaça pode capturar os cookies de autenticação.

Como os usuários já concluíram as etapas necessárias de MFA (autenticação multifator) durante o login, os cookies adquiridos dão aos cibercriminosos acesso total à conta da vítima.

Visão geral do ataque (Menlo)

Menlo recuperou vários artefatos do ataque que tornam a atribuição ao EvilProxy mais confiável, como:

- Hospedagem de servidor Nginx

- Caminhos de URI específicos previamente vinculados ao serviço

- Requisito para autenticação de proxy

- Presença do código de status 444 na resposta do servidor

- Presença de assinaturas IDS projetadas para reconhecer conteúdo uri EvliProxy

- Uso da biblioteca FingerprintJS para impressão digital do navegador

- Uso de solicitações POST específicas que contêm e-mails de vítimas em formato codificado em base64

Em agosto de 2023, a Proofpoint alertou sobre outra campanha EvilProxy, que distribuiu aproximadamente 120.000 e-mails de phishing para centenas de organizações, visando as contas do Microsoft 365 de seus funcionários.

Infelizmente, o uso de kits de proxy reverso para phishing está crescendo e combiná-los com redirecionamentos abertos aumenta o sucesso de uma campanha.

Fonte:

https://www.bleepingcomputer.com/news/security/evilproxy-uses-indeedcom-open-redirect-for-microsoft-365-phishing/

+ There are no comments

Add yours