O três falhas de dia zero endereçado pela Apple em 21 de setembro de 2023, foi alavancado como parte de uma cadeia de exploração do iPhone na tentativa de fornecer uma cepa de spyware chamada Predador visando o ex-membro egípcio do parlamento Ahmed Eltantawy entre maio e setembro de 2023.

“O alvo ocorreu depois de Eltantawy publicamente declarou seus planos concorrer à presidência nas eleições egípcias de 2024 “, o Citizen Lab disse, atribuindo o ataque com alta confiança ao governo egípcio devido a ser um cliente conhecido da ferramenta de espionagem comercial.

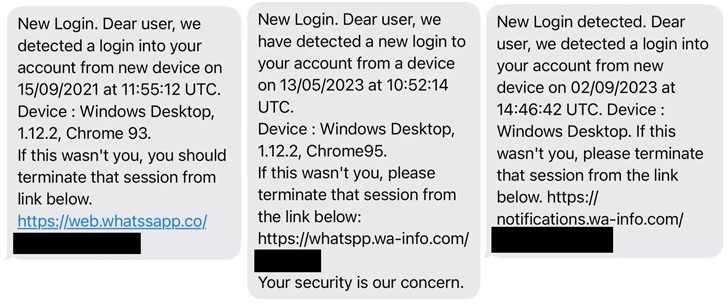

De acordo com uma investigação conjunta conduzida pelo laboratório interdisciplinar canadense e pelo Grupo de Análise de Ameaças do Google ( TAG ), diz-se que a ferramenta de vigilância mercenária foi entregue por meio de links enviados por SMS e WhatsApp.

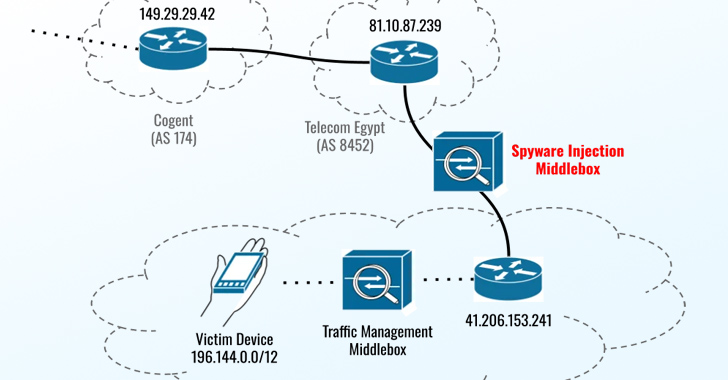

“Em agosto e setembro de 2023, a conexão móvel Vodafone Egypt da Eltantawy foi persistentemente selecionada para segmentação por injeção de rede; quando a Eltantawy visitou certos sites que não usavam HTTPS, um dispositivo instalado na fronteira da rede da Vodafone Egypt o redirecionou automaticamente para um site malicioso para infectar seu telefone com o spyware Predator da Cytrox “, disseram os pesquisadores do Citizen Lab.

A cadeia de exploração aproveitou um conjunto de três vulnerabilidades – CVE-2023-41991, CVE-2023-41992 e CVE-2023-41993 –, o que poderia permitir que um ator malicioso ignorasse a validação do certificado, elevasse os privilégios e obtivesse execução remota de código em dispositivos direcionados ao processar um conteúdo da Web especialmente criado.

Predador, fabricado por uma empresa chamada Cytrox, é análogo ao Pegasus do NSO Group, permitindo que seus clientes pesquisem metas de interesse e colham dados confidenciais de dispositivos comprometidos. Parte de um consórcio de fornecedores de spyware chamado Intellexa Alliance, era listado como pelo governo dos EUA em julho de 2023 por “ativar campanhas de repressão e outros abusos dos direitos humanos.”

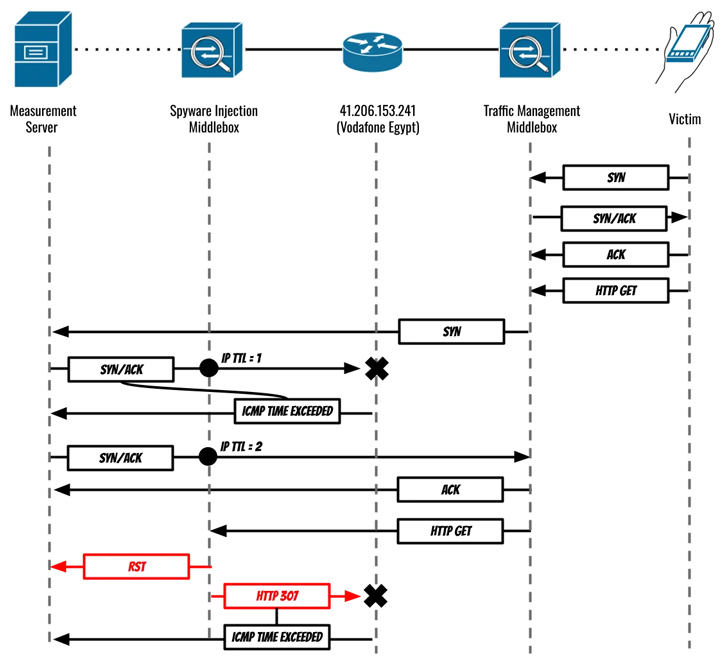

Diz-se que a exploração, hospedada em um domínio chamado sec-flare [ . ] com, foi entregue depois que Eltantawy foi redirecionado para um site chamado c.betly [.] me por meio de um sofisticado ataque de injeção de rede usando Caixa de middleLogic do Sandvine situado em um link entre a Telecom Egypt e a Vodafone Egypt.

“O corpo do site de destino incluía dois iframes, ID ‘if1’, que continham conteúdo de isca aparentemente benigno (, neste caso, um link para um arquivo APK que não contém spyware ) e ID ‘if2 ‘, que era um iframe invisível que continha um link de infecção por Predator hospedado no sec-flare [ . ] com “, afirmou o Citizen Lab.

A pesquisadora do Google TAG Maddie Stone a caracterizou como um caso de um ataque adversário no meio ( AitM ) que aproveita a visita a um site usando HTTP ( em oposição a HTTPS ) interceptar e forçar a vítima a visitar um local diferente operado pelo ator da ameaça.

“No caso desta campanha, se o alvo fosse para qualquer site ‘http’, os atacantes injetaram tráfego para redirecioná-los silenciosamente para um site da Intellexa, c.betly [ ] me”, Stone explicado. “Se o usuário fosse o usuário direcionado esperado, o site redirecionaria o destino para o servidor de exploração, sec-flare [ ] com.”

Eltantawy recebeu três mensagens SMS em setembro de 2021, maio de 2023, e setembro de 2023, que se disfarçaram como alertas de segurança do WhatsApp, pedindo à Eltantawy que clicasse em um link para encerrar uma sessão de login suspeita originada em um suposto dispositivo Windows.

Embora esses links não correspondam à impressão digital do domínio mencionado, a investigação revelou que o spyware Predator foi instalado no dispositivo aproximadamente 2 minutos e 30 segundos depois que Eltantawy leu a mensagem enviada em setembro de 2021.

Ele também recebeu duas mensagens do WhatsApp em 24 de junho de 2023 e 12 de julho de 2023, em que um indivíduo que afirma estar trabalhando para a Federação Internacional de Direitos Humanos ( FIDH ) solicitou sua opinião sobre um artigo que apontava para o site sec-flare [. ] com. As mensagens foram deixadas sem leitura.

O Google TAG disse que também detectou uma cadeia de exploração que armava uma falha remota de execução de código no navegador Chrome ( CVE-2023-4762 ) para fornecer o Predator em dispositivos Android usando dois métodos: a injeção do AitM e através de links únicos enviados diretamente ao alvo.

CVE-2023-4762, uma vulnerabilidade de confusão de tipo no mecanismo V8, foi relatada anonimamente em 16 de agosto de 2023 e remendado pelo Google em 5 de setembro de 2023, embora o gigante da Internet avalie que Cytrox / Intellexa pode ter usado essa vulnerabilidade como um dia zero.

De acordo com uma breve descrição do Banco Nacional de Vulnerabilidade do NIST ( NVD ), o CVE-2023-4762 diz respeito a um “digite confusão no V8 no Google Chrome antes de 116.0.5845.179 [ que ] permitia que um invasor remoto executasse código arbitrário por meio de uma página HTML criada.”

As últimas descobertas, além de destacar o abuso de ferramentas de vigilância para atingir a sociedade civil, ressalta os pontos cegos no ecossistema de telecomunicações que podem ser explorados para interceptar o tráfego da rede e injetar malware nos dispositivos dos alvos.

“Embora tenham sido feitos grandes avanços nos últimos anos para ‘criptografar a web’, os usuários ainda visitam sites sem HTTPS, e uma única visita a sites que não sejam HTTPS pode resultar em infecção por spyware,” disse o Citizen Lab.

Recomenda-se aos usuários que correm risco de ameaças de spyware por causa de “quem são ou o que fazem” para manter seus dispositivos atualizados e ativar o modo de bloqueio em iPhones, iPads e Macs para evitar esses ataques.

+ There are no comments

Add yours