VISÃO GERAL:

Foi descoberta uma vulnerabilidade nos produtos Mozilla que pode permitir a execução arbitrária de códigos.

- Mozilla Firefox é um navegador usado para acessar a Internet.

- Mozilla Firefox ESR é uma versão do navegador destinada a ser implantada em grandes organizações.

- Mozilla Thunderbird é um cliente de e-mail.

A exploração bem-sucedida desta vulnerabilidade poderia permitir a execução arbitrária de código. Dependendo dos privilégios associados ao usuário, um invasor poderá instalar programas; visualizar, alterar ou excluir dados; ou crie novas contas com direitos totais de usuário. Os usuários cujas contas estão configuradas para ter menos direitos de usuário no sistema poderão ser menos afetados do que aqueles que operam com direitos de usuário administrativos.

INTELIGÊNCIA DE AMEAÇAS:

A Mozilla está ciente de que esses bugs estão sendo explorados em outros produtos.

SISTEMAS AFETADOS:

- Versões do Firefox ESR anteriores a 102.15.1

- Versões do Firefox ESR anteriores a 115.2.1

- Versões do Firefox anteriores a 117.0.1

- Versões do Thunderbird anteriores a 102.15.1

- Versões do Thunderbird anteriores a 115.2.2

RISCO:

Governo:

Negócios:

Usuários domésticos:

RESUMO TÉCNICO:

Foi descoberta uma vulnerabilidade nos produtos Mozilla que pode permitir a execução arbitrária de código. Os detalhes da vulnerabilidade são os seguintes:

Tática: Acesso Inicial (TA0001):

Técnica: Compromisso Drive-by (T1189)

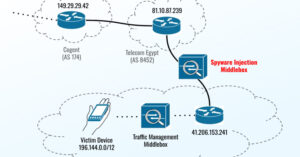

- Abrir uma imagem WebP maliciosa pode causar um estouro de buffer de heap no processo de conteúdo. (CVE-2023-4863)

A exploração bem-sucedida desta vulnerabilidade poderia permitir a execução arbitrária de código. Dependendo dos privilégios associados ao usuário, um invasor poderá instalar programas; visualizar, alterar ou excluir dados; ou crie novas contas com direitos totais de usuário. Os usuários cujas contas estão configuradas para ter menos direitos de usuário no sistema poderão ser menos afetados do que aqueles que operam com direitos de usuário administrativos.

RECOMENDAÇÕES:

Recomendamos que as seguintes ações sejam tomadas:

- Aplique as atualizações apropriadas fornecidas pela Mozilla aos sistemas vulneráveis imediatamente após os testes apropriados. (M1051: Atualizar software)

- Salvaguarda 7.1: Estabelecer e manter um processo de gerenciamento de vulnerabilidades: Estabelecer e manter um processo documentado de gerenciamento de vulnerabilidades para ativos corporativos. Revise e atualize a documentação anualmente ou quando ocorrerem mudanças significativas na empresa que possam impactar esta Salvaguarda.

- Salvaguarda 7.4: Execute o gerenciamento automatizado de patches de aplicativos: execute atualizações de aplicativos em ativos corporativos por meio do gerenciamento automatizado de patches mensalmente ou com mais frequência.

- Proteção 7.7: Corrigir vulnerabilidades detectadas: Corrija vulnerabilidades detectadas em software por meio de processos e ferramentas mensalmente ou com mais frequência, com base no processo de correção.

- Proteção 9.1: Garantir o uso apenas de navegadores e clientes de e-mail totalmente suportados: Garantir que apenas navegadores e clientes de e-mail totalmente suportados possam ser executados na empresa, usando apenas a versão mais recente de navegadores e clientes de e-mail fornecidos pelo fornecedor.

- Aplique o Princípio do Menor Privilégio a todos os sistemas e serviços. Execute todo o software como um usuário sem privilégios (sem privilégios administrativos) para diminuir os efeitos de um ataque bem-sucedido. (M1026: Gerenciamento de contas privilegiadas)

- Salvaguarda 4.7: Gerenciar contas padrão em ativos e software corporativos: Gerencie contas padrão em ativos e software corporativos, como root, administrador e outras contas de fornecedores pré-configuradas. Exemplos de implementações podem incluir: desabilitar contas padrão ou torná-las inutilizáveis.

- Salvaguarda 5.4: Restringir privilégios de administrador a contas de administrador dedicadas: Restringir privilégios de administrador a contas de administrador dedicadas em ativos corporativos. Conduza atividades gerais de computação, como navegação na Internet, e-mail e uso do pacote de produtividade, a partir da conta principal e sem privilégios do usuário.

- Use recursos para detectar e bloquear condições que possam levar ou ser indicativas da ocorrência de uma exploração de software. (M1050: Proteção contra exploração)

o Safeguard 10.5: Habilitar recursos antiexploração: Habilite recursos antiexploração em ativos e software corporativos, sempre que possível, como Microsoft® Data Execution Prevention (DEP), Windows® Defender Exploit Guard (WDEG), ou Apple® System Integrity Protection (SIP) e Gatekeeper™. - Restringir o uso de determinados sites, bloquear downloads/anexos, bloquear JavaScript, restringir extensões de navegador, etc. (M1021: Restringir conteúdo baseado na Web)

o Salvaguarda 9.2: Usar serviços de filtragem de DNS: Use serviços de filtragem de DNS em todos os ativos da empresa para bloquear o acesso a domínios maliciosos conhecidos.

o Salvaguarda 9.3: Manter e aplicar filtros de URL baseados em rede: Aplicar e atualizar filtros de URL baseados em rede para impedir que um ativo corporativo se conecte a sites potencialmente maliciosos ou não aprovados. Exemplos de implementações incluem filtragem baseada em categoria, filtragem baseada em reputação ou por meio do uso de listas de bloqueio. Aplique filtros para todos os ativos corporativos.

o Safeguard 9.6: Bloquear tipos de arquivos desnecessários: Bloqueia tipos de arquivos desnecessários que tentam entrar no gateway de e-mail da empresa. - Informar e educar os usuários sobre as ameaças representadas por links de hipertexto contidos em e-mails ou anexos, especialmente de fontes não confiáveis. Lembre os usuários de não visitar sites não confiáveis ou seguir links fornecidos por fontes desconhecidas ou não confiáveis. (M1017: Treinamento de usuários)

- Salvaguarda 14.1: Estabelecer e Manter um Programa de Conscientização sobre Segurança: Estabelecer e manter um programa de conscientização sobre segurança. O objetivo de um programa de conscientização de segurança é educar a força de trabalho da empresa sobre como interagir com os ativos e dados da empresa de maneira segura. Realizar treinamento no local de trabalho e, no mínimo, anualmente. Revise e atualize o conteúdo anualmente ou quando ocorrerem mudanças empresariais significativas que possam impactar esta Salvaguarda.

- Salvaguarda 14.2: Treinar os membros da força de trabalho para reconhecer ataques de engenharia social: Treinar os membros da força de trabalho para reconhecer ataques de engenharia social, como phishing, pré-envio de mensagens de texto e utilização não autorizada.

- Bloqueie a execução de código em um sistema por meio de controle de aplicativo e/ou bloqueio de script. (M1038: Prevenção de Execução)

- Salvaguarda 2.5: Lista de permissões de software autorizado: Use controles técnicos, como lista de permissões de aplicativos, para garantir que somente software autorizado possa ser executado ou acessado. Reavaliar semestralmente ou com mais frequência.

- Proteção 2.6: Lista de permissões de bibliotecas autorizadas: Use controles técnicos para garantir que apenas bibliotecas de software autorizadas, como arquivos .dll, .ocx, .so, etc. específicos, tenham permissão para carregar em um processo do sistema. Impedir que bibliotecas não autorizadas sejam carregadas em um processo do sistema. Reavaliar semestralmente ou com mais frequência.

- Proteção 2.7: Lista de permissões de scripts autorizados: Use controles técnicos, como assinaturas digitais e controle de versão, para garantir que apenas scripts autorizados, como arquivos .ps1, .py, etc. específicos, tenham permissão para execução. Bloqueie a execução de scripts não autorizados. Reavaliar semestralmente ou com mais frequência.

- Use recursos para evitar a ocorrência de padrões de comportamento suspeitos em sistemas endpoint. Isso pode incluir comportamento suspeito de processos, arquivos, chamadas de API, etc. (M1040: Prevenção de Comportamento no Endpoint)

- Salvaguarda 13.2: Implantar uma solução de detecção de intrusão baseada em host: Implante uma solução de detecção de intrusão baseada em host em ativos corporativos, quando apropriado e/ou suportado.

- Salvaguarda 13.7: Implantar uma solução de prevenção de intrusões baseada em host: Implante uma solução de prevenção de intrusões baseada em host em ativos corporativos, quando apropriado e/ou suportado. Exemplos de implementações incluem o uso de um cliente Endpoint Detection and Response (EDR) ou agente IPS baseado em host.

+ There are no comments

Add yours