Um grave problema de escalada de privilégios que afeta o MikroTik RouterOS pode ser armado por atores maliciosos remotos para executar código arbitrário e assumir o controle total de dispositivos vulneráveis.

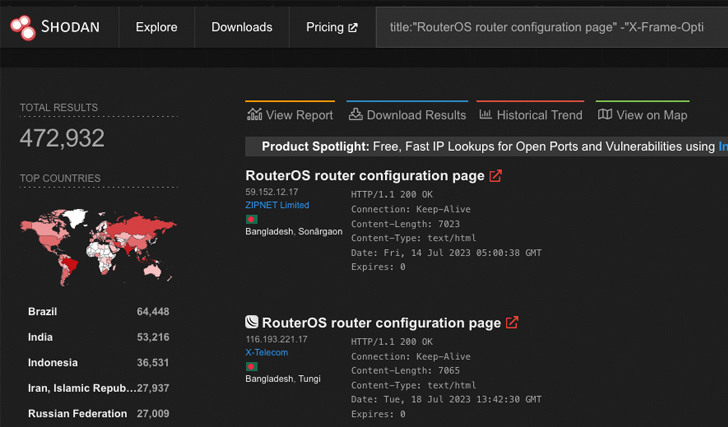

Catalogado como CVE-2023-30799 Pontuação ( CVSS: 9,1 ), espera-se que a falha coloque aproximadamente 500.000 e 900.000 sistemas RouterOS em risco de exploração por meio de suas interfaces web e / ou Winbox, respectivamente, VulnCheck divulgado em um relatório de terça-feira.

“CVE-2023-30799 exige autenticação”, pesquisador de segurança Jacob Baines disse. “De fato, a vulnerabilidade em si é uma simples escalada de privilégios de administrador para ‘super administrador’, o que resulta no acesso a uma função arbitrária. A aquisição de credenciais para sistemas RouterOS é mais fácil do que se poderia esperar.”

Isso ocorre porque o sistema operacional Mikrotik RouterOS não oferece proteção contra ataques de força bruta por senha e é fornecido com um usuário padrão “admin” conhecido, com sua senha sendo uma sequência vazia até outubro de 2021, momento em que os administradores foram solicitados a atualizar as senhas em branco com o lançamento do RouterOS 6.49.

Diz-se que o CVE-2023-30799 foi originalmente divulgado pela Margin Research como uma exploração apelidada FOISted sem um identificador CVE em junho de 2022. O buraco de segurança, no entanto, não foi conectado até 13 de outubro de 2022, no RouterOS versão estável 6.49.7 e em 19 de julho de 2023, para o RouterOS Versão de longo prazo 6.49.8.

O VulnCheck observou que um patch para a árvore de liberação de longo prazo foi disponibilizado somente depois de entrar em contato diretamente com o fornecedor e “publicar novas explorações que atacaram uma ampla gama de hardware MikroTik.”

Uma prova de conceito ( PoC ) criada pela empresa mostra que é possível derivar um novo Baseado em arquitetura MIPS explore a cadeia de FOISted –, projetada apenas para segmentar máquinas virtuais RouterOS x86 – e obter um shell raiz no roteador.

“Dada a longa história do RouterOS de ser um alvo do APT, combinada com o fato de o FOISted ter sido lançado há mais de um ano, temos que assumir que não somos o primeiro grupo a descobrir isso “, observou Baines.

“Infelizmente, a detecção é quase impossível. As interfaces web e Winbox do RouterOS implementam esquemas de criptografia personalizados que nem o Snort nem o Suricata podem descriptografar e inspecionar. Depois que um invasor é estabelecido no dispositivo, ele pode facilmente se tornar invisível para a interface do usuário do RouterOS.”

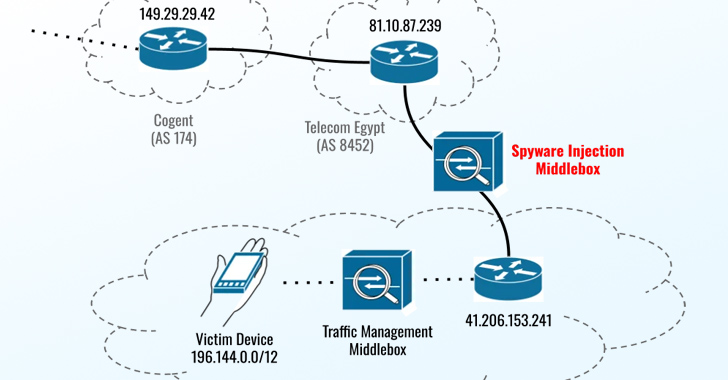

Com falhas nos roteadores Mikrotik explorados para encurralar os dispositivos em botnets distribuídos de negação de serviço ( DDoS ), como Mēris e use-os como proxies de comando e controle, é recomendável que os usuários corrigam a falha atualizando para a versão mais recente ( 6.49.8 ou 7.x ) o mais rápido possível.

Os conselhos de mitigação incluem a remoção das interfaces administrativas do MikroTik da Internet, a limitação dos endereços IP dos quais os administradores podem fazer login, desativando o Winbox e as interfaces da Web e configurando o SSH para usar o público/chaves privadas e desative senhas.

+ There are no comments

Add yours