Cerca de 200.000 sites WordPress correm o risco de ataques contínuos que exploram uma vulnerabilidade crítica de segurança não corrigida no plug-in Ultimate Member.

A falha, rastreada como pontuação CVE-2023-3460 ( CVSS: 9,8 ), afeta todas as versões do plug-in Ultimate Member, incluindo a versão mais recente ( 2.6.6 ) lançada em 29 de junho de 2023.

O membro final é um plugin popular isso facilita a criação de perfis de usuário e comunidades em sites WordPress. Ele também fornece recursos de gerenciamento de contas.

“Esse é um problema muito sério: invasores não autenticados podem explorar essa vulnerabilidade para criar novas contas de usuário com privilégios administrativos, dando-lhes o poder de assumir o controle completo dos sites afetados,” Empresa de segurança WordPress WPScan disse em um alerta.

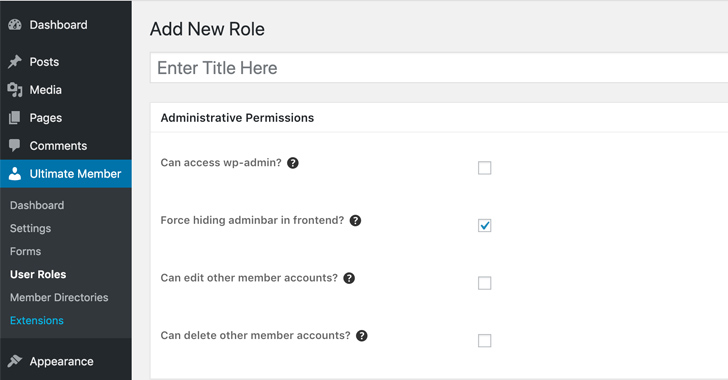

Embora detalhes sobre a falha tenham sido retidos devido a abuso ativo, decorre de uma lógica inadequada da lista de bloqueio que permite que os invasores alterem o valor meta do usuário wp_capabilities de um novo usuário ao de um administrador e obtenham acesso total ao site.

“Embora o plug-in tenha uma lista definida predefinida de chaves proibidas, esse usuário não deve ser capaz de atualizar, existem maneiras triviais de ignorar filtros implementados, como a utilização de vários casos, barras e codificação de caracteres em um valor de meta-chave fornecido em versões vulneráveis do plug-in,” Pesquisadora de Wordfence Chloe Chamberland disse.

A questão veio à tona depois relatórios emergiu contas de administrador não autorizado sendo adicionadas aos sites afetados, solicitando que os mantenedores do plug-in emitam correções parciais nas versões 2.6.4, 2.6.5 e 2.6.6. Uma nova atualização é esperado a ser lançado nos próximos dias.

“Uma vulnerabilidade de escalada de privilégios usada pelos formulários UM”, disse o Ultimate Member em suas notas de versão. “Sabia-se que a vulnerabilidade permitia que estranhos criassem usuários do WordPress no nível de administrador.”

O WPScan, no entanto, apontou que os patches estão incompletos e que encontrou vários métodos para contorná-los, o que significa que o problema ainda é ativamente explorável.

Nos ataques observados, a falha está sendo usada para registrar novas contas sob os nomes apadmins, se_brutal, segs_brutal, wpadmins, wpengine_backup, e wpenginer para carregar plugins e temas maliciosos através do painel de administração do site.

Os usuários do Ultimate Member são aconselhados a desativar o plug-in até que um patch adequado que conecte completamente a falha de segurança seja disponibilizado. Também é recomendável auditar todos os usuários no nível de administrador nos sites para determinar se alguma conta não autorizada foi adicionada.

Versão final do membro 2.6.7 Lançada#

Os autores dos membros finais têm lançado versão 2.6.7 do plug-in em 1o de julho para solucionar a falha de escalonamento de privilégios ativamente explorada. Como medida de segurança adicional, eles também planejam enviar um novo recurso dentro do plug-in para permitir que os administradores do site redefinam senhas para todos os usuários.

“2.6.7 introduz a lista de permissões para meta chaves que armazenamos enquanto enviamos formulários”, os mantenedores disse em um comunicado independente. “2.6.7 também separa os dados de configurações de formulário e os dados enviados e os opera em 2 variáveis diferentes.”

+ There are no comments

Add yours