Os pesquisadores recuaram a cortina em uma versão atualizada de um malware macOS da Apple chamado RustBucket, que vem com recursos aprimorados para estabelecer persistência e evitar a detecção por software de segurança.

“Esta variante do RustBucket, uma família de malware que tem como alvo sistemas macOS, adiciona recursos de persistência não observados anteriormente”, pesquisadores do Elastic Security Labs disse em um relatório publicado nesta semana, acrescentando que está “alavancando uma metodologia dinâmica de infraestrutura de rede para comando e controle.”

RustBucket é o trabalho de um ator de ameaça norte-coreano conhecido como BlueNoroff, que faz parte de um conjunto maior de intrusões rastreado sob o nome Grupo Lázaro, uma unidade de hackers de elite supervisionada pelo Bureau Geral de Reconhecimento ( RGB ), a principal agência de inteligência do país.

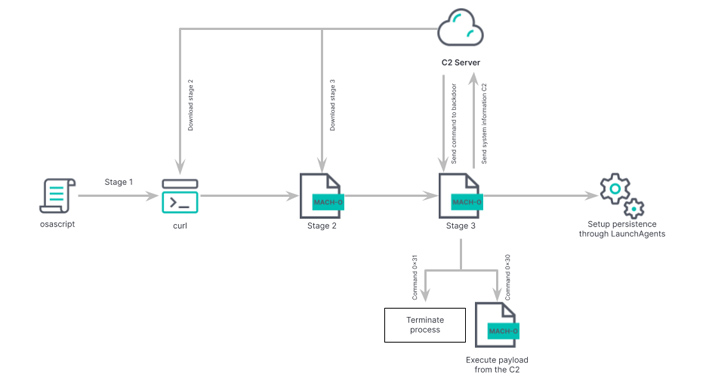

O malware veio à tona em abril de 2023, quando o Jamf Threat Labs descrito como um backdoor baseado em AppleScript capaz de recuperar uma carga útil de segundo estágio de um servidor remoto. Elástico está monitorando a atividade como REF9135.

O malware do segundo estágio, compilado no Swift, foi projetado para baixar do servidor de comando e controle ( C2 ) o malware principal, um binário baseado em ferrugem com recursos para coletar informações abrangentes, bem como buscar e executar binários Mach-O adicionais ou scripts de shell no sistema comprometido.

É a primeira instância do malware BlueNoroff direcionado especificamente aos usuários do macOS, embora a .Desde então, a versão NET do RustBucket surgiu na natureza com um conjunto semelhante de recursos.

“Esta recente atividade de Bluenoroff ilustra como os conjuntos de intrusões se voltam para a linguagem entre plataformas em seus esforços de desenvolvimento de malware, expandindo ainda mais suas capacidades com grande probabilidade de ampliar sua vitimologia”, empresa francesa de segurança cibernética Sekoia disse em uma análise da campanha RustBucket no final de maio de 2023.

A cadeia de infecções consiste em um arquivo do instalador do macOS que instala um leitor de PDF com backdoored, mas funcional. Um aspecto significativo dos ataques é que a atividade maliciosa é acionada apenas quando um arquivo PDF armado é iniciado usando o leitor de PDF desonesto. O vetor de intrusão inicial inclui e-mails de phishing, além de empregar personas falsas em redes sociais como o LinkedIn.

Os ataques observados são altamente direcionados e focados em instituições relacionadas a finanças na Ásia, Europa e EUA, sugerindo que a atividade é voltada para a geração ilícita de receita para evitar sanções.

O que faz o versão recém-identificada notável é seu mecanismo de persistência incomum e o uso do domínio DNS dinâmico ( docsend.linkpc [ ] net ) para comando e controle, além de incorporar medidas focadas em permanecer sob o radar.

“No caso desta amostra atualizada do RustBucket, ele estabelece sua própria persistência adicionando um arquivo plist no caminho / Usuários / < usuário > / Biblioteca / LançamentoAgents / com.apple.systemupdate.plist, e copia o binário do malware para o seguinte caminho / Usuários / < usuário > / Biblioteca / Metadados / Atualização do sistema “, disseram os pesquisadores.

“A campanha RustBucket destaca que o ator de ameaças […] investiu recursos consideráveis em malware de vários estágios, voltado especificamente para usuários de macOS e está evoluindo suas tentativas de impedir a análise por pesquisadores de segurança “, SentinelOne disse em um relatório de acompanhamento.

“O extenso esforço feito para evitar análises e detenções em si mostra que o ator ameaçador está ciente da crescente adoção de software de segurança por organizações com dispositivos macOS em suas frotas, à medida que as equipes de segurança começaram a ver cada vez mais a necessidade de uma proteção melhor do que a fornecida imediatamente.”

+ There are no comments

Add yours